Quizás la característica más controvertida de Android son sus actualizaciones. No malware, que resulta bastante fácil de resistir, sino actualizaciones irregulares del sistema operativo. Incluso las actualizaciones de aplicaciones y servicios, que se publican con bastante frecuencia, no pueden compensar su ausencia, porque de ninguna manera eliminan las vulnerabilidades del sistema que contribuyen a piratear y administrar un dispositivo infectado a través de una conexión remota. Descubrimos por qué esto es exactamente lo que está sucediendo y si es posible lidiar con ello.

Los teléfonos inteligentes que han dejado de recibir actualizaciones del sistema tienen más probabilidades de verse comprometidos que otros, explicó Brian Higgings, experto en seguridad de Comaritech. El hecho es que el sistema de archivos, las herramientas de seguridad e incluso el núcleo del sistema operativo requieren una mejora constante. Si esto se descuida, el sistema se degradará gradualmente, se llenará de nuevas vulnerabilidades que se revelarán debido a la aparición de nuevos casos de uso y, de hecho, se convertirá en una excelente plataforma para extraer datos confidenciales del usuario de dicho dispositivo.

¿Qué smartphones son más fáciles de piratear?

La práctica muestra que los piratas informáticos y otros atacantes suelen centrarse en dispositivos que ya no reciben actualizaciones. Es por eso que la mayoría de los virus y exploits aparecen para generaciones anteriores de Android. La cuestión es que los piratas informáticos, incluso los más avanzados, simplemente no tienen forma de eludir los sistemas de seguridad de las últimas versiones del sistema operativo. Por supuesto, esto no significa que no aparecerán en el futuro, más bien, al contrario, sin embargo, mientras el dispositivo reciba actualizaciones con correcciones de errores y vulnerabilidades, será más difícil descifrarlos.

“Los piratas informáticos pueden utilizar una variedad de tácticas de piratería para conectarse al dispositivo de su víctima y extraer los datos necesarios de su memoria. Pueden enviarle un componente malicioso a través de WhatsApp o SMS, convenciendo al usuario de que descomprima el archivo recibido él mismo y, de hecho, lance un ataque malicioso en su dispositivo por su cuenta. Es bastante sencillo implementarlo en versiones antiguas de SO y mucho más difícil en las más nuevas, porque por defecto contienen un mecanismo especial para suprimir el lanzamiento de malware ”, explicó el experto.

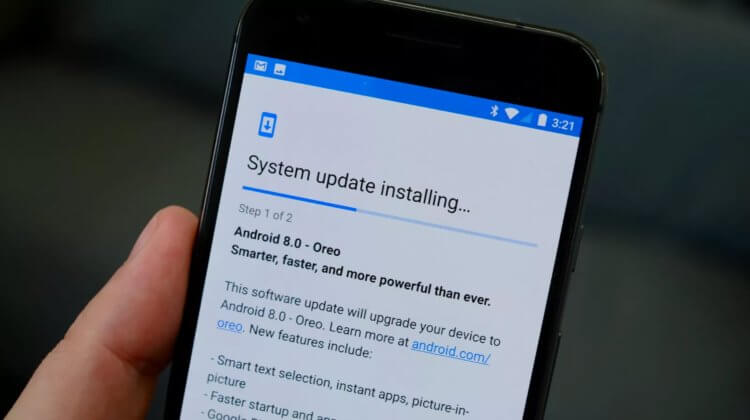

Por qué se necesitan actualizaciones

Parecería que las explicaciones de Higgins deberían haberme convencido de cambiar mi posición de que las actualizaciones del sistema Android son absolutamente inútiles. Sin embargo, aquí es importante separar los beneficios teóricos de las actualizaciones, de las que habló el experto, y los reales. Después de todo, lo que está sucediendo ahora difícilmente puede llamarse un programa de actualización de Android completo. A pesar de que Google lanza parches de seguridad mensuales para dispositivos compatibles, probablemente los tenga guardados con 100 años de anticipación. Por supuesto, estoy exagerando, pero la práctica muestra que Google no elimina intencionalmente todas las vulnerabilidades existentes a la vez, sino que prefiere lanzar actualizaciones con correcciones gradualmente.

¿Qué impide que Google publique actualizaciones específicas para las vulnerabilidades descubiertas de inmediato, y no espere, no las reciba, durante varios meses? Bueno, esta pregunta es bastante fácil de responder. Google, como cualquier otra empresa, se centra principalmente en las ganancias, y desarrollar y optimizar las actualizaciones de seguridad no genera dinero, aunque cuesta bastante. Por lo tanto, no es sorprendente que el gigante de las búsquedas solo imite el soporte de software para teléfonos inteligentes en Android, simplemente porque es tan habitual y no tiene el derecho moral de ignorar las normas aceptadas.