Si opera un sistema informático basado en Linux, especialmente un servidor, aquí hay algo que querrá asegurarse de hacer si no lo ha hecho en la última semana: actualizar. La semana pasada, los investigadores de Google y Red Hat anunciaron conjuntamente una vulnerabilidad grave que afecta a glibc, también conocida como: GNU C Library, que prácticamente todas las instalaciones de Linux tendrán. Si actualizó la última semana, es probable que esté a salvo, pero si no está seguro de haber reparado este error en particular, ejecute el actualizador nuevamente solo para verificarlo. Como de costumbre, siempre es mejor prevenir que curar.

“Básicamente, a través de esta falla, los atacantes podrían bloquear de forma remota o incluso forzar la ejecución de código malicioso en las máquinas sin el conocimiento del usuario final”, según el blog de seguridad de Red Hat escrito por Gunnar Hellekson, director de administración de productos de Red Hat y Josh Bressers. , Gerente senior de productos de seguridad de Red Hat. Red Hat calificó el impacto potencial como Impacto crítico “.

Cuando se reveló la vulnerabilidad, parecía que se requeriría el control del servidor DNS para aprovecharla. Ahora, a los mismos investigadores se les une Dan Kaminsky, científico jefe de White Ops y otros para demostrar que el error en realidad se puede explotar independientemente del servidor DNS, lo que lo convierte en un error mucho más grave de lo que se creía originalmente.

¿Qué tan grave es este error? El respetado investigador Dan Kaminsky lo equipara con una “llave maestra de fuerza desconocida”. Si bien hay pocas cosas que suenen tan bien como una “llave maestra”, las implicaciones aquí son francamente aterradoras. Kaminsky incluso compara esto con ser peor que Heartbleed, porque “tendía a afectar las cosas que sabíamos que estaban en la red”, mientras que esto “afecta a una biblioteca de uso universal en un protocolo de uso universal”.

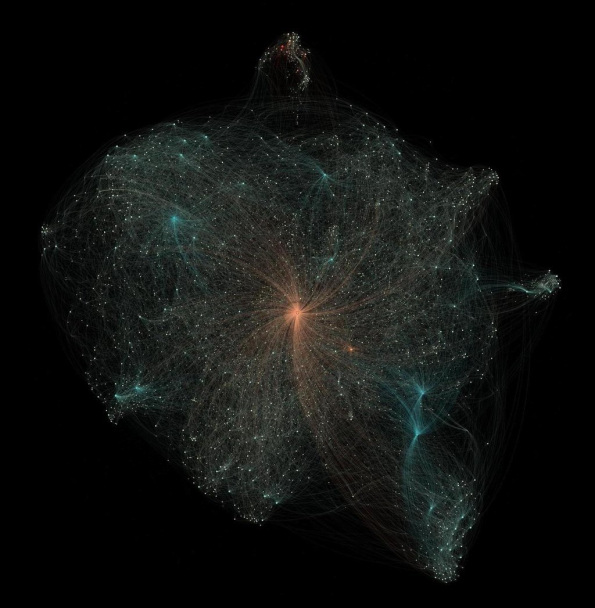

Visualización de la relación de glibc (punto muerto) con otro software de Linux en Ubuntu

Tan notable como es este error, la ventaja es que se puede parchear ahora mismo y con facilidad. Todas las distribuciones de Linux que valen su peso en megabytes ya han actualizado el glibc parcheado en sus respectivos repositorios, por lo que para aquellos que manejan servidores Linux, esto es tan simple como actualizar el sistema, algo que debería hacerse de forma muy regular de todos modos.

El gran problema aquí, por supuesto, es el hecho de que el número de sistemas afectados es abrumador. glibc es una parte integral de Linux, por lo que incluso los sistemas operativos domésticos se verán afectados. ¿Recuerdas lo que vimos en Heartbleed? Meses después de que golpeó, todavía quedaban cientos de miles de servidores vulnerables dos meses después.

De cualquier manera, aquellos que se mantengan en sintonía con estos problemas serán los que tengan los servidores más seguros y, a su vez, serán los que mantendrán a las empresas para las que administran los recursos más seguras que la mayoría de las demás.