Het probleem met embedded apps op mobiele apparaten ontstaat wanneer een bijbehorend beveiligingslek een reële bedreiging vormt voor gebruikers.

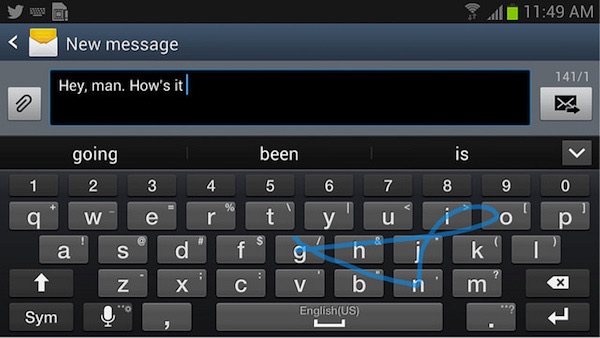

Dat is wat er gebeurt met het Swift-toetsenbord, een mobiele app die standaard op Samsung-telefoons is geladen. NowSecure-onderzoekers hebben gemeld dat ten minste 600 miljoen Samsung-apparaten mogelijk het risico lopen gebruikers bloot te stellen aan aanvallen op afstand, omdat het toetsenbordupdatemechanisme een soort kwetsbaarheden blijkt te bevatten.

De kwetsbaarheid is ontstaan door Samsungs eigen tekortkomingen. De methode van het bedrijf om updates via de ether of OTA te leveren, geeft het Swift-toetsenbord toegang tot gebruikersgegevens. De dreiging kan komen in de vorm van een man-in-the-middle-aanval via een lokaal wifi-netwerk.

Enkele van de apparaten die mogelijk aan dit risico zijn blootgesteld, zijn de Samsung Galaxy S5 en Galaxy S4.

Een slechte beveiligingspraktijk die tot dit beveiligingslek heeft geleid, is het gebruik van het HTTP-protocol in plaats van HTTPS op het netwerk waarmee Samsung de OTA-update voor het Swift-toetsenbord ondertekent. Als gevolg hiervan hebben aanvallers toegang tot de update en kunnen ze malware invoegen of de bijbehorende tools overnemen. Bovendien kan de aanvaller e-mail, contacten en andere gevoelige gegevens bekijken die eigendom zijn van de gebruiker.

Ondertussen beweert Samsung dat het de beveiligingsfout al heeft verholpen door eerst fixes naar Android-versie 4.2 en eerder te verzenden. Hij zei toen dat hij ook updates naar de providers had gestuurd en ook het probleem met de Galaxy S6 had opgelost. NowSecure-onderzoekers beweren echter dat ze de kwetsbaarheid nog steeds hebben gezien in nieuwere Galaxy S6-apparaten die op de markt worden verkocht.

Wat de situatie een beetje tragikomisch maakt, is dat de toetsenbord-app om updates blijft vragen van Samsung en dat de Koreaanse techgigant zich niet bewust blijft van het bestaan van de dreiging. De onderzoeksresultaten wijzen er ook op dat het kwetsbare updatemechanisme alleen in het spel komt bij het opnieuw opstarten van het systeem of binnen een paar uur op regelmatige basis. Dat betekent dat de exploit effect heeft op een potentieel slachtoffer wanneer die gebruiker zich in het niet-vertrouwde netwerk bevindt binnen de periode waarin het kwetsbare mechanisme plaatsvindt.

Zoals hierboven vermeld, is het feit dat deze kwetsbaarheid moeilijk te vermijden is, het feit dat vooraf geïnstalleerde apps zoals Swift nooit van Samsung-apparaten worden verwijderd, tenzij je telefoon is geroot. En zelfs als je ervoor kiest om het niet te gebruiken, draait de toetsenbord-app nog steeds op de achtergrond.

Samsung kan alleen een echte oplossing voor dit probleem bieden om de kwetsbaarheden aan te pakken die nu honderden miljoenen apparaten bedreigen.