Net als je denkt dat de 7ev3n-ransomware met je klaar is nadat het gebruikers in januari van hun computers had afgesloten, is de malware na maanden van winterslaap weer opgedoken, maar met een nieuwe naam en een lagere vergoeding voor de decoderingssleutel.

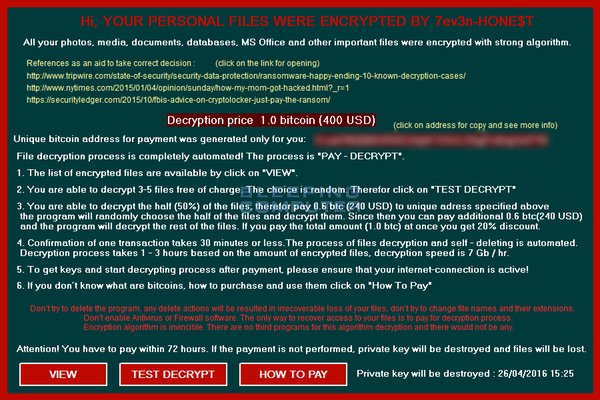

Volgens beveiligingsonderzoekers van Bleeping Computer is de nieuwe variant van de 7ev3n-ransomware, genaamd 7ev3n-HONE$T, zojuist opgedoken, waardoor gebruikers uit hun documenten en bestanden zijn vergrendeld en 1 Bitcoin als losgeld wordt geëist, gelijk aan $ 400. In januari, de ransomware vroeg zijn slachtoffers om 13 Bitcoins te betalen (gelijk aan meer dan $ 5.000), maar de tactiek heeft de slachtoffers misschien niet bang genoeg gemaakt om de hoge prijs te betalen.

De ransomware is van nature een crypto-malware en heeft zich al op een groot aantal slachtoffers gericht en hun documenten versleuteld sinds de start in januari, waarbij bestanden met de .R5A-extensie werden geconverteerd en hernoemd. Het is ook moeilijk voor een Windows-herstelprogramma om de bestanden te herstellen, omdat de ransomware een bestand maakt dat alle herstelmethoden op Windows-computers verlamt.

Maar als u denkt dat u alleen maar het losgeld hoeft te betalen dat door de aanvallers wordt geëist, heeft u het mis. Volgens beveiligingsonderzoekers die veel tijd besteedden aan het observeren van ransomware-gedrag, blijft 7ev3n ransomware de pijn van zijn slachtoffers verlengen door van het slachtoffer te eisen dat het verwijderde Windows-herstelopties herstelt door de Windows-schijf opnieuw te installeren. Het slachtoffer moet ook alle geïnstalleerde ransomware-bestanden van de computer verwijderen en een antivirusscan uitvoeren op de geïnfecteerde machine.

Op dit moment is er weinig bekend over de nieuwe variant van 7ev3n ransomware. Het enige dat beveiligingsonderzoekers tot nu toe hebben vastgesteld, is dat de gewijzigde ransomware nog steeds een vergelijkbaar coderingsproces voor bestanden en documenten gebruikt als de originele versie. Beveiligingsexperts konden echter niet zeggen hoe ransomware zich verspreidt en welke eventuele schadelijke bestanden bij een aanval op een computer worden geïnstalleerd.

Sommige tech-experts gaan er ook van uit dat de broncode van de originele versie van de ransomware in het wild is gelekt, waardoor andere cybercriminelen de kans krijgen om van de situatie te profiteren en hun eigen versie van de ransomware te maken, wat ook het probleem kan verklaren. goedkoopste losgeld vraag.

Hoe dan ook, de beste manier om te voorkomen dat je voor deze ransomware en andere vormen van aanvallen valt, is door verdachte e-mailbijlagen te negeren en altijd software-updates te implementeren.