Als u een website heeft die de Magento-oplossing gebruikt, bent u waarschijnlijk het volgende slachtoffer van een nieuwe generatie ransomware genaamd KimcilWare, die beveiligingsonderzoekers in het wild hebben gedetecteerd en verschillende sites infecteren.

Aangezien de malware nog maar net is ontdekt, zou het op dit moment moeilijk zijn vast te stellen hoe de aanvallers erin slaagden in te breken op de websites van het slachtoffer en de bestanden te versleutelen met behulp van een blokcijfer genaamd Rijndael. Volgens de eerste rapporten verkopen de aanvallers de ransomware-decoderingssleutel voor $ 415, gelijk aan één Bitcoin. Andere varianten van de ransomware kunnen tegen lagere kosten worden gedecodeerd, vanaf $140.

KimcilWare werd voor het eerst gezien als een kapotte variant van Hidden Tear, vermoedelijk vanwege problemen met de SSL-connectiviteit van de command-and-control server van de aanvallers. De persoon die verantwoordelijk is voor de ransomware lijkt dezelfde aanvaller te zijn achter een andere inbreuk op een met KimcilWare geïnfecteerde website, zoals blijkt uit de losgeldbrief, die het e-mailadres van de aanvaller bevatte.

Beveiligingsonderzoekers vonden enkele variaties in de manier waarop de aanvaller de sites van de twee slachtoffers met de ransomware infecteerde, maar de opvallende overeenkomst was het e-mailadres van de aanvaller en het gebruik van het Magento e-commerceplatform op beide sites.

Nader onderzoek wees uit dat de aanvaller achter de KimcilWare-ransomware zich al meer dan een maand op websites richtte en een script verwijderde dat bedoeld was om website-eigenaren te blokkeren door hun sitegegevens te versleutelen. Volgens de onderzoekers werden meer dan twee soorten scripts gebruikt om die stukjes informatie te versleutelen.

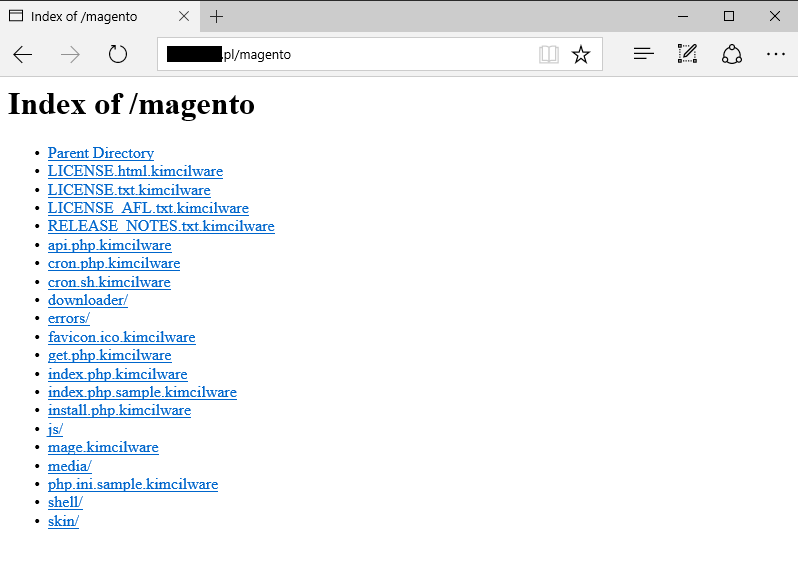

Het eerste script converteert bestanden met de bestandsextensie .kimcilware om websitegegevens te versleutelen, met toevoeging van een HTML-bestand dat de losgeldbrief weergeeft. Het tweede script plaatst de .locked-extensie op het versleutelde bestand en geeft een bericht weer met het losgeldbriefje, waarin staat dat het slachtoffer een Bitcoin naar de aanvaller moet sturen om de bestanden te ontgrendelen. Het Bitcoin-adres is opgenomen in de losgeldbrief, evenals het e-mailadres waarmee het slachtoffer wordt geïnstrueerd om contact op te nemen met de aanvaller nadat het losgeldbedrag is betaald.

Het is onduidelijk hoe de aanvaller de servers heeft overgenomen die het slachtoffer waren, maar het lijkt erop dat de Helios Vimeo Video Gallery-extensie is uitgebuit. Magento heeft nog geen verklaring vrijgegeven over de aanslagen.