Het lijkt erop dat Logitech het ontwerp en de constructie van zijn draadloze USB-ontvangertechnologie voor zijn toetsenborden en muizen zal moeten herzien. Vooral nadat een beveiligingsonderzoeker verschillende kwetsbaarheden ontdekte die hackers konden gebruiken om systemen via de dongle te misbruiken.

ADVERTENTIE

De beveiligingsfouten werden gemeld door Marcus Mengs (@mame82), die zijn ontdekking van de fouten en hoe ze werken op zowel Twitter als YouTube plaatste. In totaal ontdekte Mengs vier nieuwe kwetsbaarheden in de dongles van Logitech met de “Unifying” 2,4GHz-radiotechnologie van het merk. Het is een alarmerende ontdekking, vooral gezien het feit dat de technologie al sinds 2009 bestaat.

Een van deze kwetsbaarheden stelt aanvallers in wezen in staat om “toetsenbordverkeer te snuiven” en zelfs hun eigen toetsaanslagen in een getroffen dongle te injecteren. Nog enger is dat een draadloos toetsenbord niet eens op de dongle hoeft te worden aangesloten om de hack te laten plaatsvinden. Hieronder vindt u slechts een van de vier andere video’s waarin wordt uitgelegd hoe hackers toegang kunnen krijgen tot uw pc door fouten.

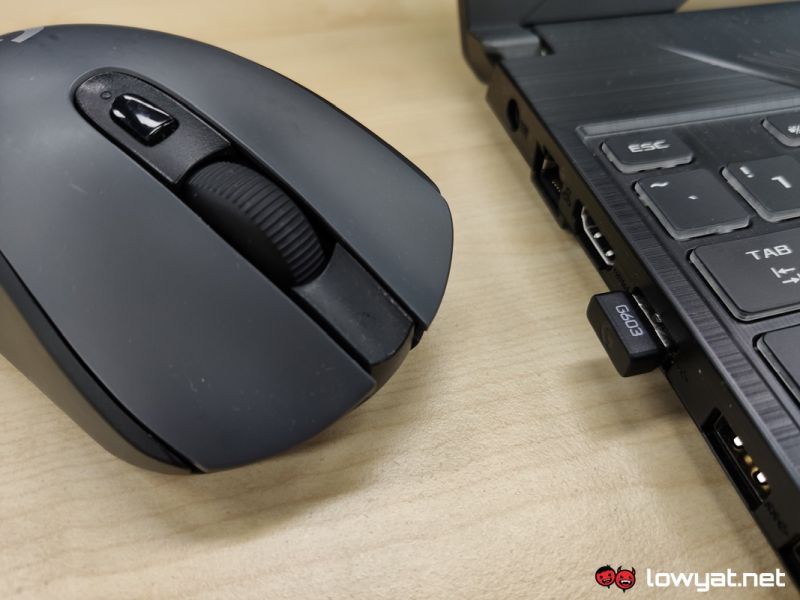

Voor alle duidelijkheid, Mengs zegt dat de kwetsbaarheden van invloed zijn op alle draadloze toetsenborden en muizen die Unifying USB-dongles gebruiken. Helaas omvat dit ook Logitech’s MX Anywhere 2S-muizen, die ook toetsenbordinvoer accepteren.

Logitech reageerde op zijn beurt op de bevindingen van Mengs en zei dat het pas in augustus van dit jaar een patch zou uitbrengen voor een van de kwetsbaarheden. Hij was echter niet van plan om een firmware-patch uit te brengen voor de andere kwetsbaarheden. Als je geïnteresseerd bent, kun je Mengs’ andere video’s over de glitches bekijken door op de links in de bronnen hieronder te klikken.

(Bron: ZDNet, YouTube) [1] [2] [3])