Hoy, estamos aquí para informarle sobre una vulnerabilidad del sistema Android descubierta recientemente. Desarrollador de Magisk @topjohnwu, quien lo descubrió, también lanzó una aplicación llamada “ProcGate“. La aplicación te ayudará detectar la vulnerabilidad del sistema Android Procfs en su dispositivo. Si su teléfono está rooteado, la aplicación también lo ayudará arreglar la vulnerabilidad.

El desarrollador de Magisk escribió un publicar en Medium.com, explicando toda la situación que lo llevó a descubrir esta vulnerabilidad del sistema. Después de lo cual, la gente de XDA-Developers publicó un artículo detallado, hablando de lo mismo. En lugar de repetir todo el escenario aquí en nuestro blog, decidimos resaltar las partes principales, y especialmente cómo un usuario final puede detectar la vulnerabilidad del sistema Android Procfs en su dispositivo y solucionarlo (solo si el teléfono está rooteado).

Junto con el ingenioso artículo, topjohnwu también lanzó “ProcGate”. Es una aplicación que puede ayudar a los usuarios rooteados a detectar y corregir fácilmente la vulnerabilidad de Procfs en sus teléfonos.

Resumen: Vulnerabilidad del sistema Android Procfs

Bueno, en lugar de hacer largos párrafos sobre dicha vulnerabilidad y repetir la información, decidí anotar la mayor parte de la información en un formato breve. Sin embargo, si aún desea profundizar en los detalles, le sugiero que recorra las publicaciones vinculadas anteriormente.

topjohnwu exploró una popular aplicación de juegos de anime (Fate / Grand Order) por su mecanismo de detección de raíz. Tras días de pruebas y exploración, el desarrollador descubrió que dicha aplicación explota un error para detectar la raíz en un dispositivo. El error: poder montar / procfs sin el indicador hidepid = 2 Cualquier aplicación que pueda hacerlo puede leer la información del proceso, el estado y los puntos de montaje de otras aplicaciones. FGO usa esto para detectar MagiskHide y así evita que los usuarios jueguen. Todos los dispositivos de Google (Nexus / Pixel) y la mayoría de Samsung implementan la función de seguridad adecuada. Entonces estos NO son vulnerables. El desarrollador usó un OnePlus 6 con OxygenOS 9.0.2 (Android Pie) y está expuesto a la vulnerabilidad del sistema Procfs Android. Los dispositivos OEM de Asus, Honor / Huawei, LG, Xiaomi, etc.son vulnerables. Consulte la lista a continuación. La vulnerabilidad podría corregirse mediante una actualización del sistema o volviendo a montar / proc utilizando indicadores adecuados con permiso de root.

Dispositivos afectados por la vulnerabilidad de Procfs

Los desarrolladores de XDA ya han publicado una lista de varios dispositivos OEM populares que se ven afectados por la vulnerabilidad del sistema procfs de Android.

Dado que no es posible para ellos, o para nosotros, probar todos los dispositivos OEM, sería bueno si ustedes (los usuarios) pudieran probar e informar (consulte la sección a continuación) si su dispositivo específico es vulnerable o no.

| Nombre del dispositivo | Versión de Android | Fuga de Procfs |

|---|---|---|

| Asus Zenfone 5Z | Android 8.0 Oreo | si |

| BlackBerry Key 2 | Android 8.0 Oreo | No |

| Teléfono esencial (PH-1) | Android 9 Pie | No |

| Google Pixel XL (2016) | Android 9 Pie | No |

| Google Pixel 2 | Android 9 Pie | No |

| Google Pixel 3 | Android 9 Pie | No |

| Google Pixel 3 XL | Android 9 Pie | No |

| Honor 9 Lite | Android 8.0 Oreo | No |

| Honor Magic 2 | Android 9 Pie | si |

| HTC U12 + | Android 8.0 Oreo | si |

| Huawei Mate 20 X | Android 9 Pie | si |

| LG G7 ThinQ | Android 8.0 Oreo | si |

| LG V40 ThinQ | Android 8.1 Oreo | si |

| Motorola Moto G4 | Android 8.1 Oreo | No |

| Nokia 7.1 | Android 8.1 Oreo | No |

| OnePlus 3 | Android 8.1 Oreo | No |

| OnePlus 6 | Android 8.1 Oreo / Android 9 Pie | si |

| OnePlus 6T | Android 9 Pie | si |

| Razer Phone 2 | Android 8.1 Oreo | si |

| Samsung Galaxy Nota 8 | Android 8.0 Oreo | No |

| Samsung Galaxy Nota 9 | Android 8.1 Oreo / Android 9 Pie | No |

| Samsung Galaxy S7 | Android 8.0 Oreo | No |

| Samsung Galaxy S8 | Android 8.0 Oreo | No |

| Samsung Galaxy S9 | Android 9 Pie | No |

| Samsung Galaxy S9 + (Exynos) | Android 8.0 Oreo | si |

| Sony Xperia XZ1 | Android 9 Pie | No |

| Xiaomi Mi Mix 2S | Android 9 Pie | si |

| Xiaomi Poco F1 | Android 8.1 Oreo | si |

Si su teléfono no está en la lista anterior, le pedimos que dedique unos minutos de su tiempo y use la aplicación ProcGate para detectar la vulnerabilidad en su dispositivo.

¿Cómo detectar y reparar la vulnerabilidad del sistema Android Procfs?

La parte de detección de ProcGate funcionará en cualquier dispositivo, rooteado o no rooteado. Sin embargo, si desea corregir la vulnerabilidad usando la aplicación, entonces su teléfono debe estar rooteado (¡Magisk es el camino!). Ahora simplemente siga los pasos a continuación.

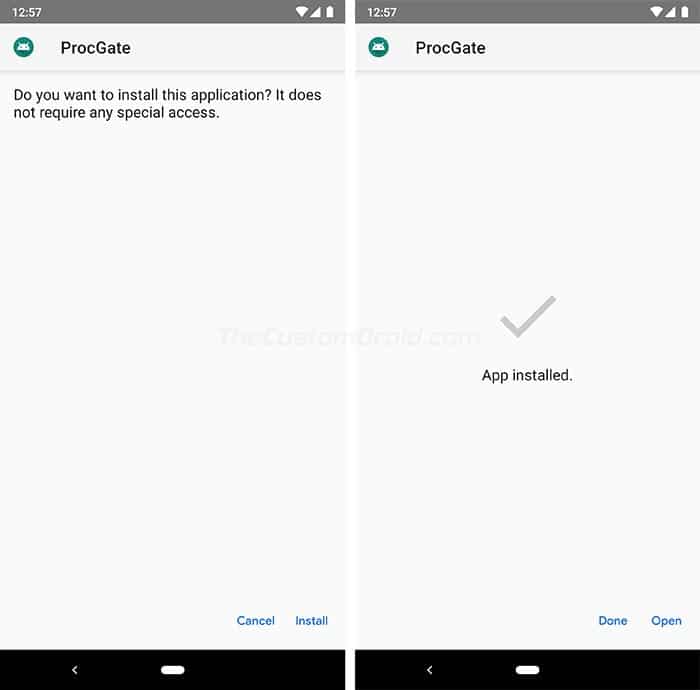

Descargue el archivo APK de ProcGate en su dispositivo Android: Abra una aplicación de administración de archivos de su elección. Navega a la carpeta donde se descargó el APK.

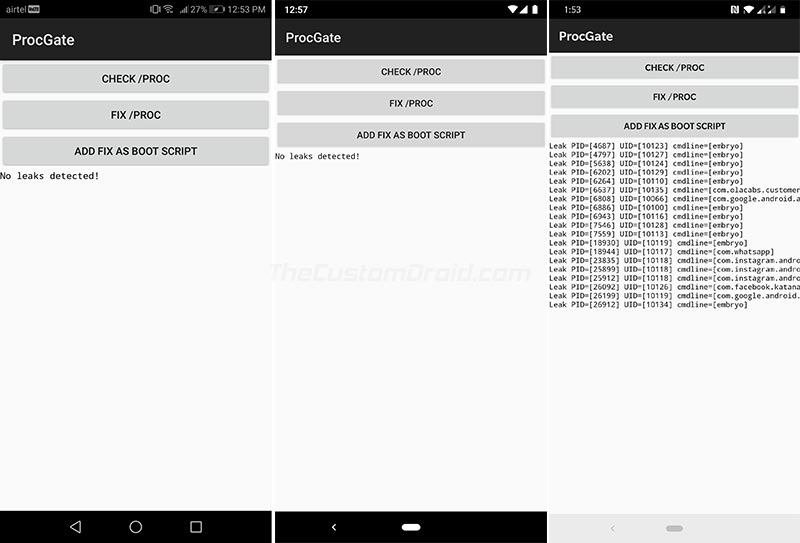

Toque “ProcGate.apk” y siga las instrucciones en pantalla para instalar la aplicación. Una vez instalado, vaya al cajón de aplicaciones del teléfono e inicie ProcGate. Toque “CHECK / PROC” para detectar la vulnerabilidad del sistema Android procfs en su teléfono. Si no hay fugas de proceso, verá el mensaje “No se detectaron fugas”. Si se detecta alguna fuga de proceso, puede tocar el botón “FIX / PROC” para montar / proc correctamente con el indicador hidepid = 2 y corregir la vulnerabilidad.

Ya probé la aplicación en Honor 9 Lite (Android 8.0 Oreo), Pixel 2 XL (Android 9 Pie) y OnePlus 6T (Android 9 Pie), y los resultados se pueden ver en las capturas de pantalla a continuación.

Izquierda: Honor 9 Lite | Centro: Google Pixel 2 XL | Derecha: OnePlus 6T

Izquierda: Honor 9 Lite | Centro: Google Pixel 2 XL | Derecha: OnePlus 6T¿Debería estar preocupado?

La vulnerabilidad del sistema Android Procfs no es tan grave como algunas de las vulnerabilidades conocidas anteriormente, como Blueborne, KRACK, etc. Incluso si su dispositivo es vulnerable, no hay posibilidad de que una aplicación analice sus datos personales.

Por cuestiones de seguridad, ninguna aplicación debería poder montar / proc sin el indicador hidepid = 2. Google ya tiene empujó un parche a Android CTS (Compatibility Test Suite) para garantizar esto. En cuanto al resto de los OEM de Android, también deberían implementar esto. Según XDA, OnePlus ya es consciente de la vulnerabilidad y está trabajando para solucionarlo.

Nos gustaría agradecer al desarrollador de Magisk, topjohnwu, por encontrar esta falla y a los desarrolladores de XDA por trabajar junto con él para probar la vulnerabilidad en varios dispositivos.